ВВЕДЕНИЕ

Повсеместное внедрение и использование компьютерных информационных технологий, безусловно, создает возможности для более эффективного развития экономики, политики, общества и государства в целом. Однако совершенствование и применение высоких технологий приводит не только к укреплению информационного общества, но и появлению новых угроз, одной из которых является компьютерная преступность.

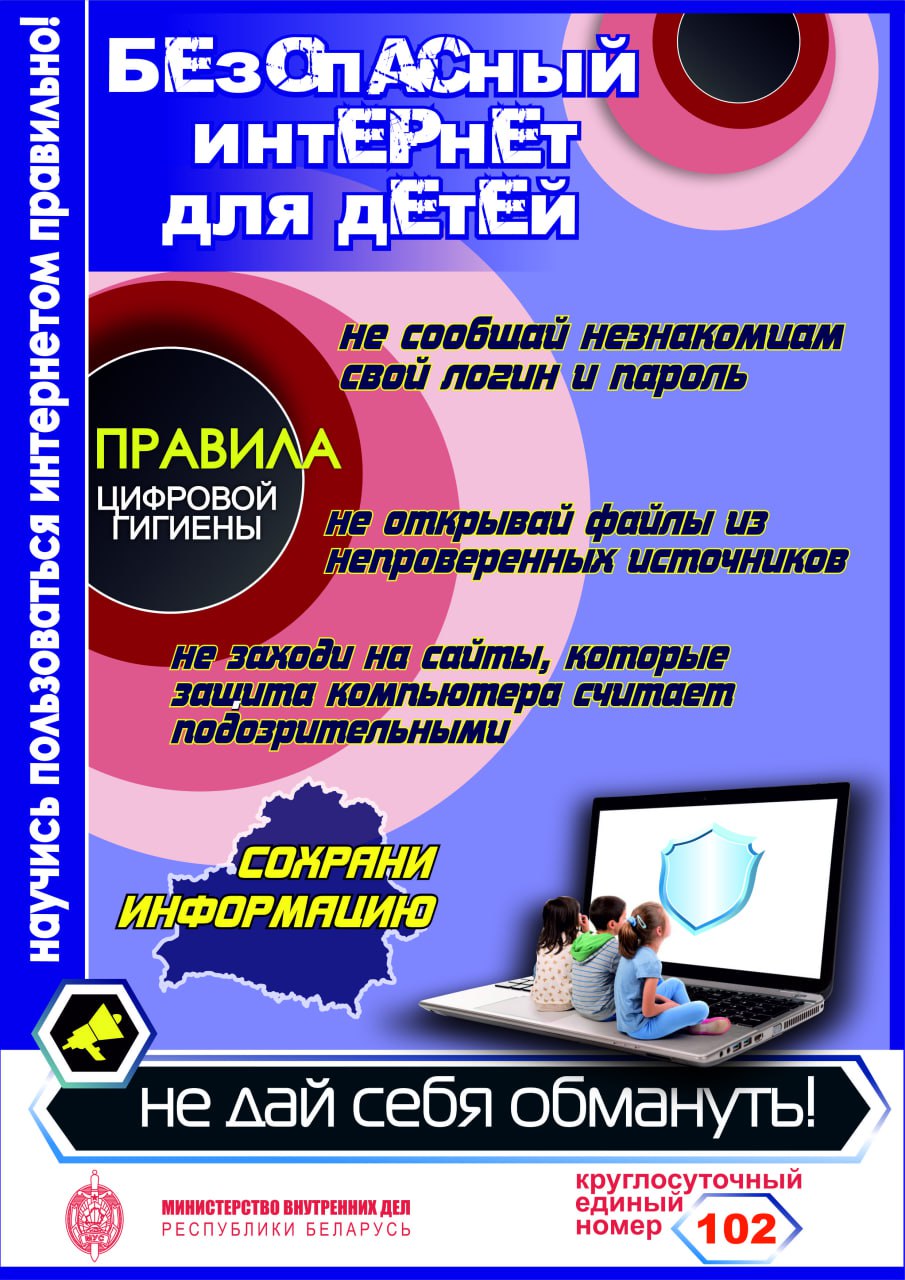

Экспоненциально увеличивающийся поток информации и преобладание цифровой информации в образовательной среде современной школы актуализируют проблему профилактики цифровой безопасности современных школьников. Особое место в данном вопросе принадлежит профилактике цифровой зависимости школьников, поскольку дети проводят в интернете довольно много времени.

Как известно, интернет не только содержит множество полезной информации и предоставляет выбор развлечений, но и таит массу угроз, которые могут повлиять и на материальное состояние семьи, и на психологическое здоровье детей.

На текущий момент возраст интернет-пользователя снизился настолько, что порой пятилетние малыши обращаются с компьютером и мобильными устройствами более ловко, чем взрослые. Помимо всех известных положительных моментов, интернет несет в себе опасность, которая может затронуть даже пользователей младшего дошкольного возраста.

Рассмотрим основные угрозы, которым подвергается молодежь в современном киберпространстве.

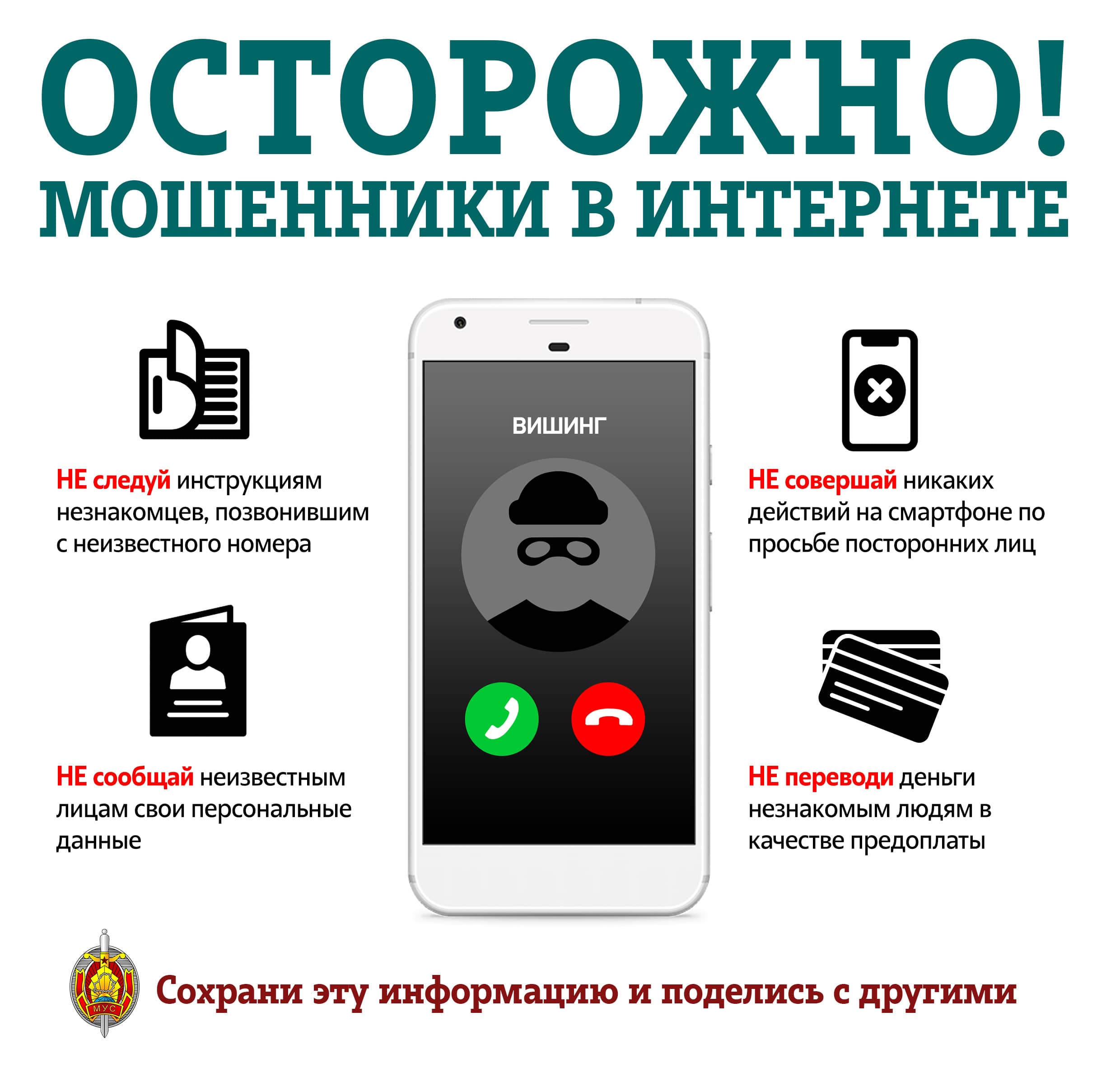

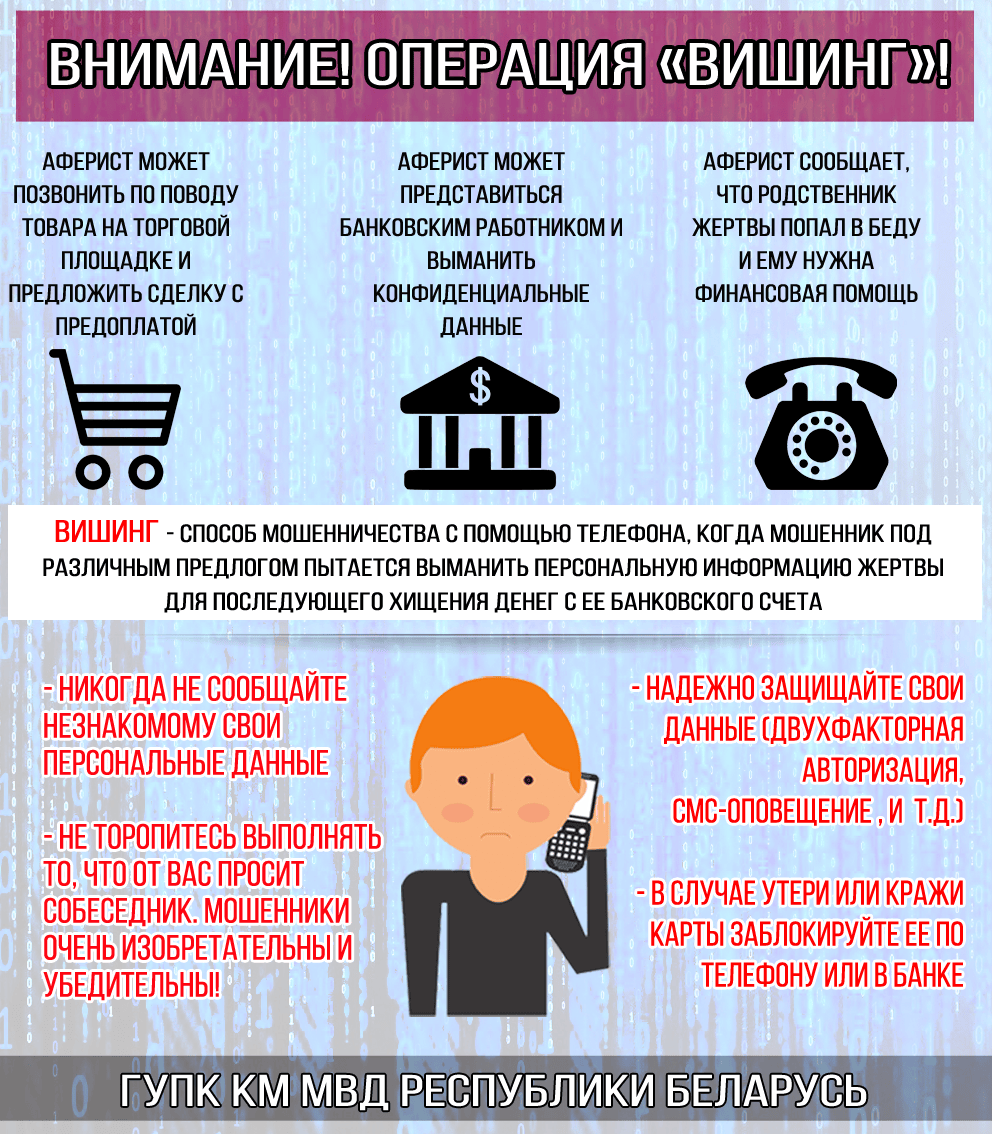

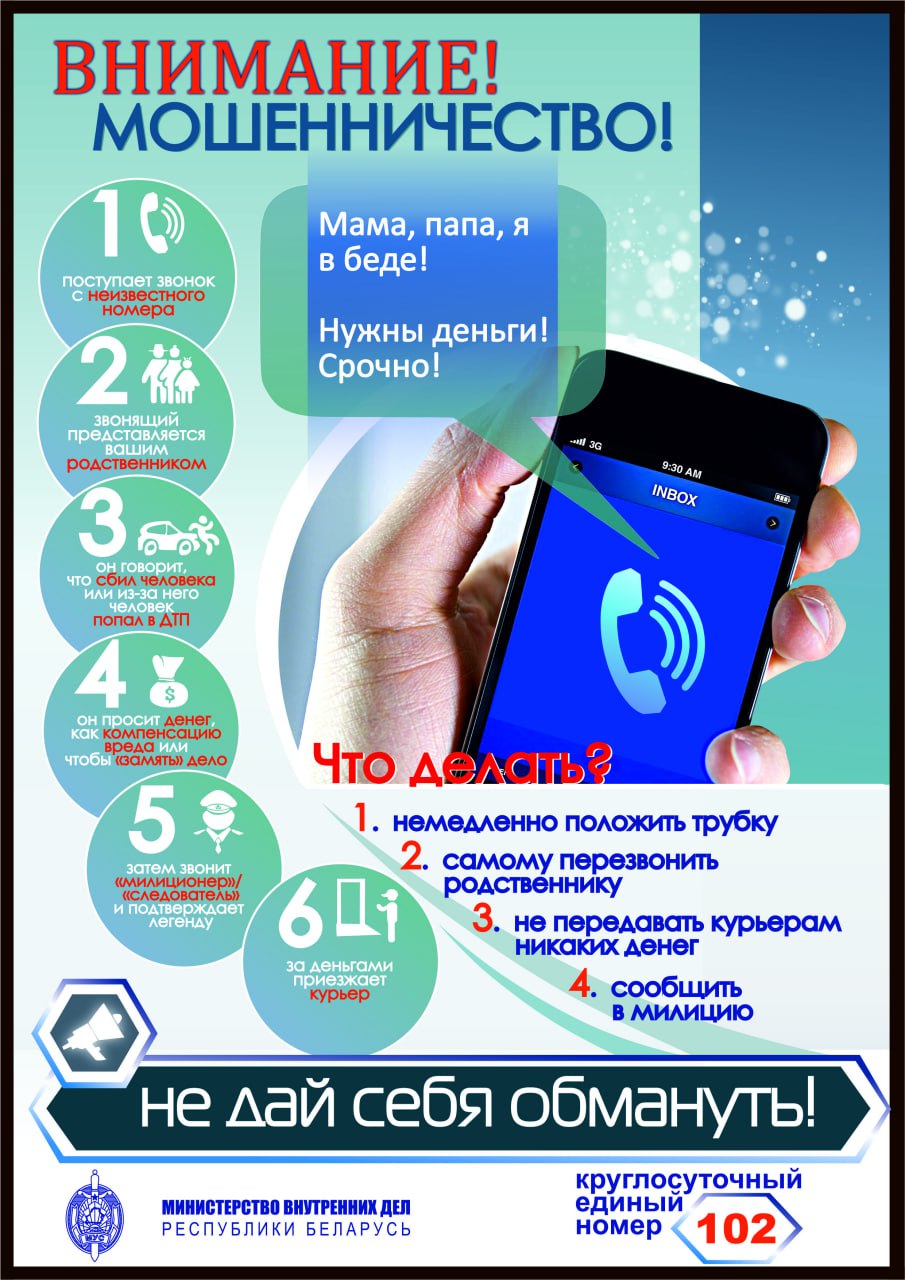

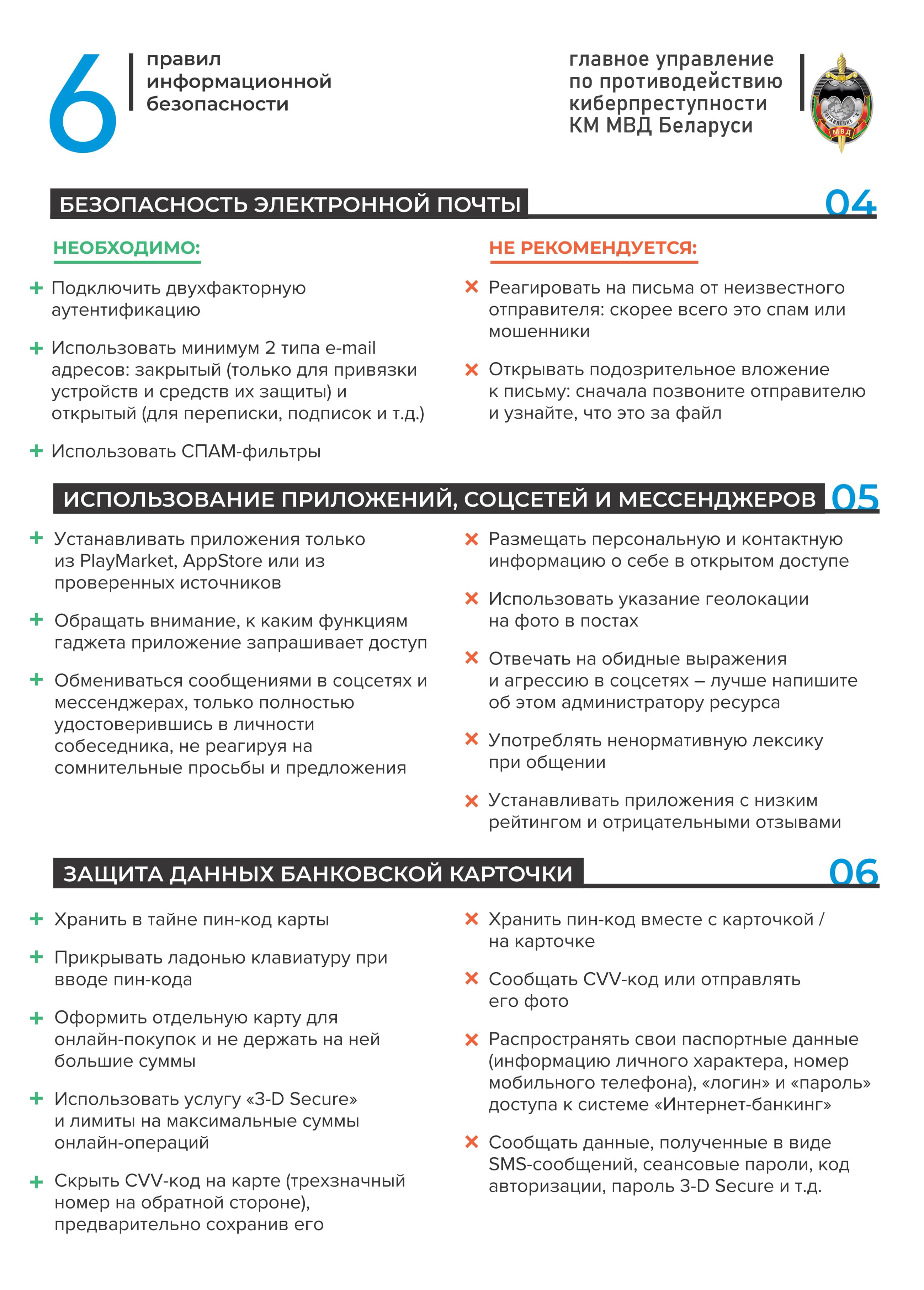

Вишинг – один из методов мошенничества с использованием социальной инженерии. Он заключается в том, что злоумышленники, используя телефонную связь и выдавая себя за сотрудников банков (или правоохранителей, что особенно часто происходит в последнее время), под различными предлогами выясняют у потерпевших сведения о наличии банковских платежных карточек (далее – БПК), сроках их действия, CVV (CVC)-кодах, паспортных данных, смс-кодах с целью хищения денежных средств. В ряде случаев злоумышленникам известны некоторые реквизиты БПК, а также анкетные данные лиц, на имя которых они эмитированы.В большинстве случаев при совершении звонков потерпевшим преступники используют IP-телефонию, которая позволяет маскировать телефонные номера под номера белорусских операторов связи. Кроме этого, зачастую злоумышленники используют мессенджеры Viber и WhatsApp, в которых существует возможность использования виртуальных номеров. Также преступники маскируются под логотипом узнаваемых белорусских банков, вводя в заблуждение потенциальных жертв.

Вишинг – один из методов мошенничества с использованием социальной инженерии. Он заключается в том, что злоумышленники, используя телефонную связь и выдавая себя за сотрудников банков (или правоохранителей, что особенно часто происходит в последнее время), под различными предлогами выясняют у потерпевших сведения о наличии банковских платежных карточек (далее – БПК), сроках их действия, CVV (CVC)-кодах, паспортных данных, смс-кодах с целью хищения денежных средств. В ряде случаев злоумышленникам известны некоторые реквизиты БПК, а также анкетные данные лиц, на имя которых они эмитированы.В большинстве случаев при совершении звонков потерпевшим преступники используют IP-телефонию, которая позволяет маскировать телефонные номера под номера белорусских операторов связи. Кроме этого, зачастую злоумышленники используют мессенджеры Viber и WhatsApp, в которых существует возможность использования виртуальных номеров. Также преступники маскируются под логотипом узнаваемых белорусских банков, вводя в заблуждение потенциальных жертв.

Злоумышленники звонят жертве и от имени банковского сотрудника сообщают, что необходимо осуществить какие-либо действия с БПК, так как кто-то либо пытается похитить с нее денежные средства, либо оформляет кредит, либо производит подозрительную оплату. Завладев реквизитами карты, преступники осуществляют хищение денежных средств с банковского счета потерпевшего.

В последнее время наиболее актуальная схема – побуждение жертвы открыть кредит. Злоумышленники сообщают жертве о том, что якобы кто-то посторонний пытается открыть кредит на ее имя, и для его деактивации необходимо самостоятельно обратиться в банк и открыть кредит, переслав впоследствии реквизиты счета.

В последнее время наиболее актуальная схема – побуждение жертвы открыть кредит. Злоумышленники сообщают жертве о том, что якобы кто-то посторонний пытается открыть кредит на ее имя, и для его деактивации необходимо самостоятельно обратиться в банк и открыть кредит, переслав впоследствии реквизиты счета.

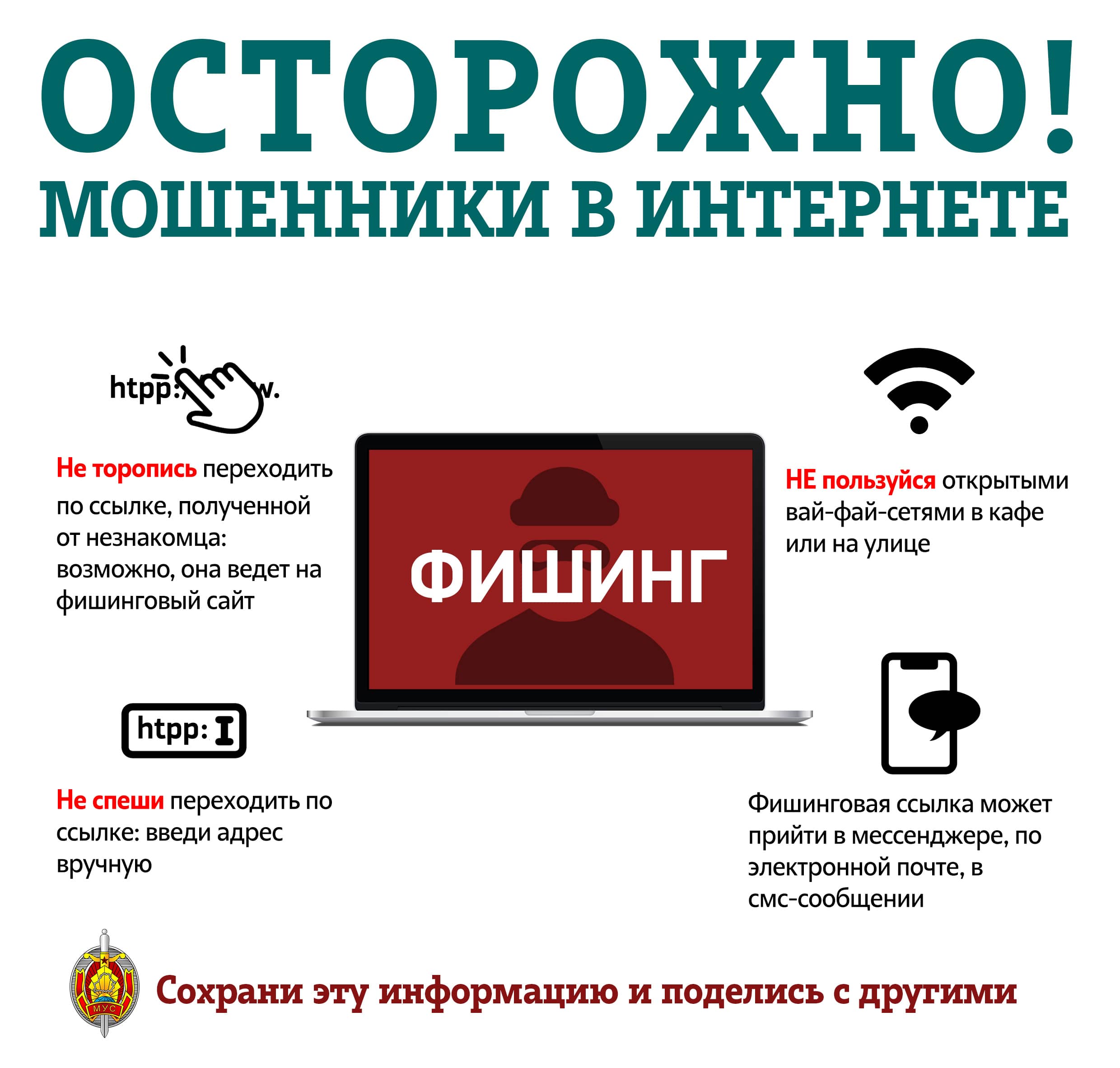

Фи́шинг – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям. Фишинг используется для получения доступа к учетным записям пользователей самых различных ресурсов, но зачастую он применяется для хищения данных пользователей торговых онлайн-площадок.

Фи́шинг – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям. Фишинг используется для получения доступа к учетным записям пользователей самых различных ресурсов, но зачастую он применяется для хищения данных пользователей торговых онлайн-площадок.

Для этого злоумышленники подменяют страницу используемого жертвой интернет-сервиса на мошенническую, которая внешне является двойником оригинала. Фишинговая страница может иметь сходство с разными сервисами: Kufar, Белпочта, службой доставки, банками, ЕРИП и т. д. В соответствии с этим может использоваться разный предлог для перехода на страницу преступником (забрать зачисленные им деньги, подтвердить получение посылки на почте или в службе доставки, подтвердить прием средств на одном из банковских сервисов и т.д.). Невнимательный интернет-пользователь может и не заметить подмены, так как подобные страницы визуально схожи с оформлением оригинальных сайтов. Когда пользователь заходит на такую поддельную страницу и вводит логин и пароль, они становятся доступны мошенникам.

Стоит отметить, что применяемая злоумышленниками схема хищений характерна не только для Беларуси. Столь же системно эти преступления совершаются в отношении пользователей схожих ресурсов, ориентированных на иные государства СНГ: России (avito.ru), Украины (olx.ua), Казахстана (olx.kz) и др.

- СВАТИНГ – заведомо ложный вызов полиции, аварийно-спасательных служб, путем фальшивых ложных сообщений об опасности (например, о минировании, убийствах, захвате заложников).Сватинг в первую очередь распространен в среде, где люди, чаще всего молодые, объединяются по каким-то целям. Например, в онлайн-играх. У них есть термин «вызвать милицию на дом» – когда для того, чтобы, к примеру, досадить обидчику, ему на дом вызывают правоохранителей, либо сообщают о минировании какого-либо объекта.

В последние годы сватинг из забавы любителей онлайн-игр и хакеров превратился в массовое явление и большую проблему для правоохранительных органов различных стран. Общественная опасность таких деяний состоит в том, что заведомо недостоверные сведения дезорганизуют нормальную работу объектов транспорта, предприятий, государственных органов и учреждений, организаций независимо от формы собственности. В свою очередь, это причиняет существенный экономический вред как субъектам хозяйствования, так и гражданам. При этом информация о возможном взрыве, поджоге либо иных действиях, предполагающих тяжкие последствия, способна посеять панику среди населения и внести неудобства в повседневную жизнь.

Стоит отметить, что ответственность за это преступление наступает с 14 лет. Наказание – штраф, арест, ограничение свободы на срок до пяти лет или лишение свободы на срок до семи лет. Если ребенку, сообщившему о ложном минировании, не исполнилось 14 лет, наступает административная ответственность родителей, а ребенка ставят на учет в инспекцию по делам несовершеннолетних.

- ДДОС-атакиDoS – это атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднен. В настоящее время DoS и DDoS-атаки популярны тем, что позволяют довести до отказа практически любую систему.Обычно атака организуется при помощи троянских программ. Предварительно трояны заражают недостаточно защищенные компьютеры обычных пользователей и могут довольно долгое время никак себя не проявлять на зараженном компьютере, ожидая команды от своего хозяина. Компьютер может подвергнуться такой атаке при посещении различных зараженных сайтов, при получении электронной почты или при установке нелицензионного программного обеспечения. Когда злоумышленник собирается начать атаку, он дает команду, и все ранее зараженные компьютеры начинают одновременно слать запросы на сайт-жертву.

Наиболее массовая DoS-атака в Беларуси была произведена экстремистскими каналами в 2021 году. Злоумышленники, намеренно утаивая информацию об уголовной ответственности за участие в DoS-атаке, привлекли к участию в ней более 10 тысяч граждан (преимущественно из числа молодежи). Практически все участники этого противоправного действия были установлены, а наиболее активные из них были привлечены к уголовной ответственности.

- ГРУМИНГГруминг – это вхождение взрослого человека в доверие к ребенку с целью сексуального самоудовлетворения. Злоумышленник дистанционно нащупывает связь с ребенком через социальные сети, мессенджеры, онлайн-игры, электронную почту. Затем может вынудить ребенка прислать фотографии интимного характера, вовлечь в изготовление порнографических материалов, склонить к интимной встрече в реальности.От груминга отличают секстинг — это пересылка личных фотографий, сообщений интимного содержания посредством современных средств связи: сотовых телефонов, электронной почты, социальных интернет-сетей.

Порой под влиянием ситуации или эмоций, может показаться, что переслать такие фото – хорошая идея. Чаще всего парни и девушки делают это флиртуя, поддавшись настойчивым уговорам, пытаясь развлечь своих друзей, чтобы получить их признание (чаще пересылают чужие фото, чтобы похвастаться), или же просто отомстить. Эта идея, прямо скажем, не очень хорошая: злоумышленник может воспользоваться такой доверчивостью во вред.

- КИБЕРБУЛЛИНГКибербуллинг – травля пользователя через все каналы сетевого общения: социальные сети, форумы, чаты, мессенджеры. Проводить травлю могут как одноклассники, интернет-друзья и т.д., так и совершенно посторонние люди.Эта форма психологического террора может принимать разные обличия: оскорбления через личные сообщения, публикация и распространение конфиденциальной, провокационной информации о жертве; физическая агрессия и так далее. Причины кибербуллинга: чувство превосходства, зависть, чувство превосходства над соперником, чувство собственной неполноценности, самореализация.

Особо следует отметить способ воздействия запрещенным контентом. Ребенку могут показывать порнографические материалы, нанося ущерб психике, так как изображенное со временем перестанет восприниматься ребенком как аморальное поведение.

Угроза нового времени – так называемые группы смерти. И хотя обычно создателями таких групп являются сами подростки (цель – «хайп», жажда острых ощущений, желание доминировать и управлять другими), в подобных группах создается благоприятствующая атмосфера для культивирования суицидальных намерений.

- МОШЕННИЧЕСТВО В СОЦСЕТЯХ

В настоящее время особо актуальной становится проблема защиты аккаунтов в социальных сетях и противодействия различным формам и видам мошенничества. Наиболее типичные способы обмана в соцсетях сегодня таковы:Предоплата

В настоящее время особо актуальной становится проблема защиты аккаунтов в социальных сетях и противодействия различным формам и видам мошенничества. Наиболее типичные способы обмана в соцсетях сегодня таковы:ПредоплатаЗлоумышленники размещают объявления о продаже каких-либо товаров по бросовым ценам, но для его получения (якобы посредством почтовой пересылки или службы доставки) требуется перечисление предоплаты или задатка на указанные «продавцом» банковскую карту, электронный кошелек. Обычно после перечисления ожидаемый товар так и не поступает, а «продавец» перестает выходить на связь.

Шантаж и вымогательство

В некоторых случаях злоумышленники могут угрожать разглашением различных компрометирующих сведений с целью вымогательства.

Социальные сети – это кладезь персональной информации о человеке. Получив несанкционированный доступ к страницам в социальных сетях, переписке электронных почтовых ящиков и облачным аккаунтам и завладев изображениями, не предназначенными для публичного просмотра, преступники вступают в переписку с потерпевшими, требуя разные денежные суммы и угрожая в случае отказа распространить их в интернете.

Онлайн-игры

Индустрия производства игр для персональных компьютеров и мобильных гаджетов давно стало высокодоходным бизнесом. Не удивительно, что повышенным вниманием она пользуется и у мошенников. Ценность тут представляют и аккаунты пользователей, к которым нередко привязаны реквизиты БПК для покупки игровых преимуществ, и коллекционные предметы, которые игроки также нередко приобретают за реальные деньги.

- СОВЕТЫ ПО БЕЗОПАСНОСТИ

Существенную часть своей жизни современные дети и подростки проводят в интернете, а значит без базовых знаний в области кибербезопасности им, как и взрослым, не обойтись. Чем раньше начать прививать навыки безопасного взаимодействия с виртуальной средой, тем прочнее они усвоятся. И станут такими же естественными, как мытье рук.Советоваться с родителями

Существенную часть своей жизни современные дети и подростки проводят в интернете, а значит без базовых знаний в области кибербезопасности им, как и взрослым, не обойтись. Чем раньше начать прививать навыки безопасного взаимодействия с виртуальной средой, тем прочнее они усвоятся. И станут такими же естественными, как мытье рук.Советоваться с родителямиЕсли ребенок хочет зарегистрироваться на каком-либо сайте, создать профиль в социальной сети и выложить свои фотографии, лучше перед этим посоветоваться с родителями. Взрослый человек сможет лучше проанализировать ситуацию и понять, опасен ли сайт, а также помочь выбрать снимки, которые можно выложить на всеобщее обозрение.

Установить дистанционный контроль

Функция «родительского контроля» – это и как специализированное ПО, так и услуги провайдера, которые включает в себя стандартный набор функций. А именно:

- ограничение времени нахождения ребенка в сети;

- ограничение времени пользования компьютером;

- возможность создания графика с допустимыми часами работы в течение дня;

- блокировка сайтов с запрещенным контентом;

- ограничение на запуск приложений (например, игр и иных приложений) и установку новых программ;

Беречь личные данные

Даже если ребенок думает, что хорошо знает человека, с которым общается онлайн, не нужно рассказывать подробности о себе и о родителях. Номер телефона, адрес, номер школы и класса, место работы родителей и их график, время, когда в квартире нет взрослых, а также данные из документов, номера банковских карт – такую информацию ни в коем случае нельзя передавать другим людям.

Не делиться информацией о знакомых

Правило, приведенное выше, распространяется и на других людей. Не нужно рассказывать про друзей и одноклассников, сообщать, где они живут и учатся, какие кружки посещают. Нельзя показывать их фотографии – ни выкладывать их в своих профилях в социальных сетях, ни тем более в частной переписке.

Если хочется выложить групповое фото с праздника или тренировки, сначала стоит обсудить это с теми, кто изображен на снимке. И лучше, если они сообщат родителям, что такое фото публикуется в интернете.

Фильтровать информацию

Мошенники активно используют интернет в своих интересах. Они могут обманывать людей и манипулировать ими, давя на жалость или страх. Поэтому надо научиться скептически относиться к любой информации, размещенной в интернете, и не доверять слепо всему, что там пишут.

Кто такие дропы?

Дропы помогают преступникам «отмывать» нелегально полученные деньги. Например, деньги, добытые путем совершения киберпреступлений в сфере электронной коммерции и платежных операций (фишинг, вишинг, смишинг).

Дропы также могут быть вовлечены в схемы отмывания денег, добытых другими преступными путями: торговлей наркотиками, торговлей людьми и др.

Дроп или «денежный мул» – этот тот человек, который соглашается, чтобы его банковская карта стала «транзитной» для украденных мошенниками денег. Он переводит незаконно полученные денежные средства между разными счетами. Такая цепочка переводов нужна для того, чтобы запутать следы киберпреступников и усложнить работу правоохранительных органов.

Дропы могут совершать переводы в разных странах и от имени разных людей. Таким образом, преступные синдикаты легко перемещают средства по всему миру, оставаясь «невидимыми».

Дроп не всегда осознает, что вовлечен в преступную схему. Мошенники часто маскируют свои действия под «легальный бизнес».

Дропа привлекают к сотрудничеству, обещая «золотые горы», – быстрый и легкий способ заработать много денег. За свое сотрудничество с преступниками «денежный мул» получает процент от сумм, которые помогает «отмывать».

Дроп – это «низшее» звено преступной сети, на которое правоохранители выходят в первую очередь.

Дроп – правонарушитель, соучастник преступления.

Дроп – тот, кто за свои преступления получает строгий приговор: штрафы, конфискацию имущества, лишение свободы.

Кто становится дропом?

Группа риска – люди, у которых шаткое материальное положение:

Переехавшие в большой город из маленького;

Безработные; Студенты и учащиеся;

Представители экономически и социально уязвимых групп населения (многодетные семьи, сироты и т.д.).

Независимо от того, какие причины стали поводом для выбора работы дропом – наказание все равно наступит. Незнание законов не освобождает от ответственности!

Как отличить предложение стать дропом от прочих предложений о работе:

В описании работы указано, что необходимо переводить деньги;

Не описаны конкретные профессиональные требования к соискателю работы, нет перечня его обязанностей, кроме перевода денег;

Отсутствуют требования относительно образования и уже имеющегося опыта работы соискателя;

Работа предполагает только онлайн-взаимодействие с работодателем (без личного общения);

Предложение о работе чрезвычайно выгодное: мало усилий, – большие заработки. Некоторые объявления предлагают потратить в день около 10 минут, чтобы зарабатывать в месяц до 1000 рублей.

Обратите внимание!

Объявления о вербовке дропом могут быть замаскированы под предложения о работе от реальных компаний. Создаются целые поддельные сайты, похожие на официальные веб-ресурсы реально существующих компаний.

Мошенники выдумывают «уважительные» причины, по которым им нужно переводить деньги с одного счета на другой. Самая распространенная причина – уклонение от налогов. Дропов вербуют

от имени некой компании, которой, якобы, нужно минимизировать налоговые выплаты (и для этого следует переводить часть дохода через счета физических лиц).

Предложение о работе может поступить и в виде письма на электронную почту. Обратите внимание на адресата: если он предлагает работу от лица компании, но при этом в адресе отправителя письма не указан домен компании (а указана веб-служба, например, Gmail, Yahoo, Windows Live Hotmail и др.), это может быть признаком вербовки дропов.

Запомните основные признаки ловушек для дропов:

Если предложение о работе выглядит слишком заманчивым, чтобы быть правдой, – значит, это ловушка!

Если вас уверяют, что можно заработать большие деньги, прилагая минимум усилий, – значит, это ловушка!

Если для получения работы вам нужно предоставить свою банковскую карту – значит, это ловушка!

Если вам предлагают работу от компании, о которой нет никакой информации в Интернет, – значит, это ловушка!

Если на официальном сайте компании, которая, якобы, предлагает вам работу, нет ни слова о вакансиях и о работе, включающей перевод денег (и об этом даже не слышали в отделе кадров компании) – значит, это ловушка!

Если супервыгодное предложение о работе поступило через социальные сети или электронную почту, а отправитель вам незнаком – значит, это ловушка!

Государственные учреждения — лидеры по числу инцидентов. Тренд на атаки с разрушительными последствиями.

Государственный сектор вновь возглавляет рейтинг по количеству инцидентов — 15% от всех реализованных успешных атак на различные отрасли за первые три квартала 2023 г.1 Данный показатель на 3 п. п. меньше, чем в 2022 г. ВПО использовалось в каждой второй атаке (52%), что демонстрирует небольшое повышение по сравнению с 2022 г. (47%). Стоит отметить, что, помимо шифровальщиков (51%) и ВПО для удаленного управления (27%), в 2023 г. популярностью у злоумышленников пользовалось шпионское ПО (27%), что в целом соответствует общим трендам 2023 г. Распространение ВПО в государственных организациях осуществлялось в основном через электронную почту (66%) и при компрометации компьютеров, серверов и сетевого оборудования (26%).

Социальная инженерия как метод атаки отмечалась в 42% успешных атак на государственные организации, что сопоставимо с ситуацией в 2022 г. (41%). Эксплуатация уязвимостей на внешнем сетевом периметре компаний составила 24%.

Основным последствием атак на государственные организации в 2023 г. в отличие от 2022-го, стало нарушение основной деятельности, что соответствует тренду 2023 г. на атаки с разрушительными последствиями. Так, например, городской совет муниципалитета Дуранго (Испания) был «полностью парализован» из-за кибератаки. Местные СМИ сообщили, что «взлом был серьезным», а системы городского совета парализованы «на несколько недель»: все компьютеры совета и учетные записи корпоративной электронной почты не работали, ввиду чего сотрудники были вынуждены перейти на бумажный документооборот. Также стоит отметить атаки вымогателей на администрации городов Окленд и Модесто (США), что привело к масштабным сбоям в работе систем государственных учреждений. В результате инцидентов государственные службы были отключены от интернета и телефонии, а полиция была вынуждена работать по старинке, используя портативные радиостанции, ручки и бумагу во время патрулирования. Подобные случаи были и в России: сбои в Единой информационной системе таможенных органов России начались в 06:00 10 апреля, сообщила Федеральная таможенная служба (ФТС) в своем Telegram-канале. Из-за этих сбоев в ряде случаев было затруднено выполнение таможенных операций. Проблемы с ФТС возникли и у железнодорожных операторов. Представитель «Нефтетранссервиса» сообщил «Ведомостям», что отсутствие возможности проведения таможенных процедур «наблюдается во многих регионах России». В результате, по его словам, груженые вагоны скапливались на железнодорожных станциях.

Громкие случаи утечек конфиденциальной информации (42%) из государственных учреждений по всему миру также были зафиксированы в 2023 г., при этом персональные данные утекли в 46% случаев (против трети в прошлом году). Так, одними из крупных жертв атаки Cl0p на MOVEit Transfer стали Управление транспортных средств штата Луизиана (OMV) и Департамент транспорта штата Орегон (ODOT). В результате утечки пострадали 3,5 млн обладателей водительских прав и удостоверений личности из штата Орегон и 6 млн — из штата Луизиана. Помимо этого, на одном из форумов злоумышленники опубликовали персональные данные граждан Турции, украденные с веб-сайта государственных услуг e-Devlet. Утверждается, что они могут предоставить личную информацию президента Турции. Похищенные сведения, предлагаемые преступниками, — это идентификационные номера, номера телефонов и информация о членах семьи. Более конфиденциальные данные (полные адреса, документы на недвижимость и сведения об образовании) предлагаются за дополнительную плату. Эксперты заявили, что кража данных является крупнейшей в Турции и говорит о серьезной проблеме цифровой безопасности.

Медицина: нарушение работы скорой помощи, отмены плановых процедур, судебные иски из-за утечек

Как и в 2022 г., медицинские организации вошли в топ-3 отраслей по количеству инцидентов: 11% успешных атак от общего количества успешных атак, по данным за первые три квартала 2023 г., что на 2 п. п. выше, чем в прошлом году. 96% атак на медицинские организации были целевыми. В 64% случаев злоумышленники использовали ВПО, что превышает показатели прошлого года. Стоит отметить, что 79% ВПО, которое использовалось для атак на медицинские организации, составили шифровальщики, спровоцировав рост атак, последствием которых стало нарушение основного вида деятельности (44%). 2023 г. ознаменовался для медицинских организаций атаками вымогателей. Так, больницы Айдахо-Фолс и Маунтин-Вью (США), а также их клиники-партнеры подверглись атаке шифровальщика, из-за которой некоторые учреждения были закрыты. Представители Айдахо-Фолс подтвердили, что некоторые машины скорой помощи были перенаправлены в близлежащие больницы. Клиникам понадобилось более месяца для полного восстановления рабочих процессов.

Клиенты российской медицинской лаборатории «Хеликс» несколько дней не могли получить результаты своих анализов из-за серьезной кибератаки, которая вывела из строя системы компании. Согласно заявлению лаборатории, хакеры пытались заразить системы компании вирусом-вымогателем.

Отключение критически важных систем и отсутствие доступа к медицинским файлам стали результатом киберинцидента с вымогательским ПО в госпитале Ross Memorial (Канада). В учреждении был объявлен «серый» код, что означает невозможность проведения операций и процедур. Американскую медицинскую компанию Prospect Medical Holdings в августе атаковали вымогатели из группировки Rhysida. Больницам пришлось отключать ИТ-сети для предотвращения распространения атаки, возвращаться к бумажным картам и останавливать предоставление ряда услуг (например, прием анализов). Особенно серьезный ущерб был нанесен больницам в штате Коннектикут. Из-за атаки минимум 29 раз кареты скорой помощи перенаправлялись в другие больницы, а некоторые машины были вынуждены ехать даже в соседний штат Массачусетс. Больницам пришлось отменить почти половину плановых процедур, включая критически важную для лечения пациентов компьютерную томографию и обработку рентгеновских снимков. Злоумышленники утверждают, что похитили данные 500 000 пациентов и корпоративные документы компании.

Все остальные категории ВПО в атаках на медицинские организации использовались гораздо реже: ВПО для удаленного управления применялось в 15% успешных атак, а шпионское ПО зафиксировано в каждой десятой атаке.

В этом году наблюдается незначительный спад количества утечек в медицинской отрасли — до 77%, что на 6 п. п. меньше показателей 2022 г. Как и в прошлом году, большинство атак на медицинскую отрасль закончились утечкой не только персональных данных (49%), но и медицинской информации (38%). Пострадавшие клиенты Harvard Pilgrim Health Care подали четыре коллективных иска к компании, обвинив ее в необеспечении безопасности личной и медицинской информации. Организация подверглась атаке программы-вымогателя в апреле, в результате нападения произошла утечка данных 2,5 млн человек.

Помимо персональных и медицинских данных, в медицинских организациях были похищены данные автоматизированных информационных систем, которые могут включать в себя в том числе конфиденциальные сведения о самой организации.

Социальная инженерия как метод использовалась практически в каждой второй атаке (53%) и в абсолютном большинстве случаев — с использованием электронной почты (89%). Распространение ВПО также в основном происходило посредством электронной почты (63%).

Четверть атак на медицинские организации происходили путем компрометации учетных данных (их количество находится на уровне прошлого года). Это говорит о том, что медицинские организации не уделили достаточного внимания защите учетных записей.

Прогнозы на 2024 г.: новые утечки данных и рост активности вымогателей

Мы прогнозируем, что медицинские организации столкнутся с увеличением числа вымогателей. При этом количество атак, которые повлекут остановку основной деятельности, вырастет по сравнению с предыдущими годами.

Несмотря на снижение числа утечек из медицинских организаций за первые три квартала 2023 г. по сравнению с итогами 2022-го, нет никаких предпосылок к тому, что этот тренд сохранится и в 2024-м. Организации медицинской отрасли обрабатывают большое количество данных, которые представляют интерес для злоумышленников.

Так как в 2023 г. медицинские организации не уделили достаточного внимания защите учетных записей, несмотря на высокую долю компрометации учетных данных по сравнению с 2022-м, подобная проблема может остаться и в 2024 г.

Прогнозы на 2024 г.: устранению уязвимостей — наивысший приоритет

Общее количество инцидентов в организациях сферы науки и образования будет только расти. То же самое можно сказать об активности вымогателей: ввиду большого объема обрабатываемой в этих организациях информации, которая может быть интересна мошенникам с различными мотивами, компании будут чаще подвержены атакам данного вида.

Вместе с тем организациям науки и образования необходимо обратить внимание на закрытие уязвимостей в используемых ИТ-системах. Достаточно высокий рост эксплуатации мошенниками уязвимостей в 2023 г. при отсутствии должных мер выльется в увеличение количества успешно проэксплуатированных уязвимостей в следующем году.

Источник: ptsecurity.com